El Malware

Malware

En lo que podemos encontrar sobre el malware o mejor dicho software malicioso, en general en lo que se refiere es a un programa o código diseñado para causar daños a un sistema informático para robar información, o acceder sin nuestro consentimiento a nuestras redes o datos.

Funcionamiento del Malware

En el malware puede llegar a infectar un sistema de diferentes tipos de formas o métodos algunos ejemplos pueden ser los correos electrónicos maliciosos, descargas de archivos infectados, sitios web comprometidos y vulnerabilidades en el software.

El malware funciona de muchas maneras dependiendo del tipo o propósito en los cuales entran:

1. Infección por descarga o ejecutable

La infección por descargas o ejecutables ocurre cuando un archivo malicioso se descarga e instala en el sistema sin el consentimiento del usuario.

Algunos Tipos de infección por descarga

Drive-By Download: Ocurre cuando el usuario visita un sitio web malicioso o comprometido que automáticamente al descargar e instalar malware en su dispositivo sin que nosotros sepamos o demos clic en algo, a menudo se aprovecha las vulnerabilidades del navegador web o en complementos como Flash o Java.

Archivos Adjuntos Maliciosos: En los correos electrónicos o mensajes instantáneos que llegan a contener archivos adjuntos que pueden estar infectados. Al abrirse ese tipo de archivos, el malware se ejecuta y se instala en el sistema, los archivos adjuntos pueden parecer que son inofensivos como documentos PDF, archivos de Word o imágenes.

Programas Infectados: Los Software descargado de fuentes no confiables o sitios web de terceros pueden llegar a contener malware al igual que aplicaciones gratuitas, cracks de software o versiones piratas de programas legítimos.

Algunos Malware que trae la infección por descarga o ejecutable

Virus: Se adjunta en un archivo ejecutable o un documento y se activa cuando el usuario o consumidor lo abre o ejecuta. una vez se llega a activar, puede replicarse e propagarse infectando otros archivos del sistema.

Gusanos: Siendo diferente a su parecido el virus, los gusanos no necesitan un archivo que lo ejecute para que pueda propagarse. Se puede replicar y propagar automáticamente a través de redes, infectando otros sistemas sin intervención del usuario o consumidor.

2. Ingeniería Social

Los Malware de ingeniería social son tipos de software malicioso que se aprovechan de la manipulación psicológica de las personas para que realicen acciones que comprometan la seguridad de sus sistemas. En lugar de explotar vulnerabilidades técnicas, se centran en engañar a los usuarios para que revelen información confidencial o ejecutan archivos maliciosos.

Algunos Malware de Ingeniería Social

Baiting: Este ofrece algo atractivo para lo usuarios, como acceso gratuito a música o películas una forma de engañarlos para descargar malware.

Pretexting: El Pretexting inventa una historia o algún pretexto para obtener información confidencial del usuario por ejemplo, un atacante puede hacerse pasar por alguien de soporte técnico para que le brindemos permisos a que acceda a nuestra información.

Scareware: El Scareware utiliza tácticas de miedo para convencer al usuario de que su computadora esta infectada por un virus, para luego inducirlos a instalar software maliciosos que supuestamente solucionara el problema como antivirus no verificados.

Troyanos: Los troyanos son difíciles de detectar ya que engañan a los usuarios haciéndoles creer que están instalando o ejecutando un software legitimo. Una vez instalados, pueden crear una puerta trasera que permite el acceso no autorizado al sistema, mayor mente se ocultan entre los archivos ejecutables de algún programa.

Phishing: Utiliza correos electrónicos o sitios web no legítimos para engañar al consumidor o usuario y obtener información confidencial como contraseñas, datos sensibles como financieros o del hogar, etc.

Spear Phishing: Es una forma mas dirigida del Phishing que se enfoca en individuos o empresas especificas, utilizando información personalizada para parecer mas creíble.

Como Funciona

Manipulación Psicológica: Estos ataques explotan la confianza, la curiosidad, el miedo y otros factores emocionales del usuario.

Desinformación: Los atacantes se hacen pasar por entidades confiables para engañar a las victimas y hacerles creer que la acción solicitada puede ser segura y necesaria.

Acciones del usuario: Requieren que la victima realice una acción especifica, como hacer clic en un enlace, descargar un archivo adjunto o proporcionar información sensible.

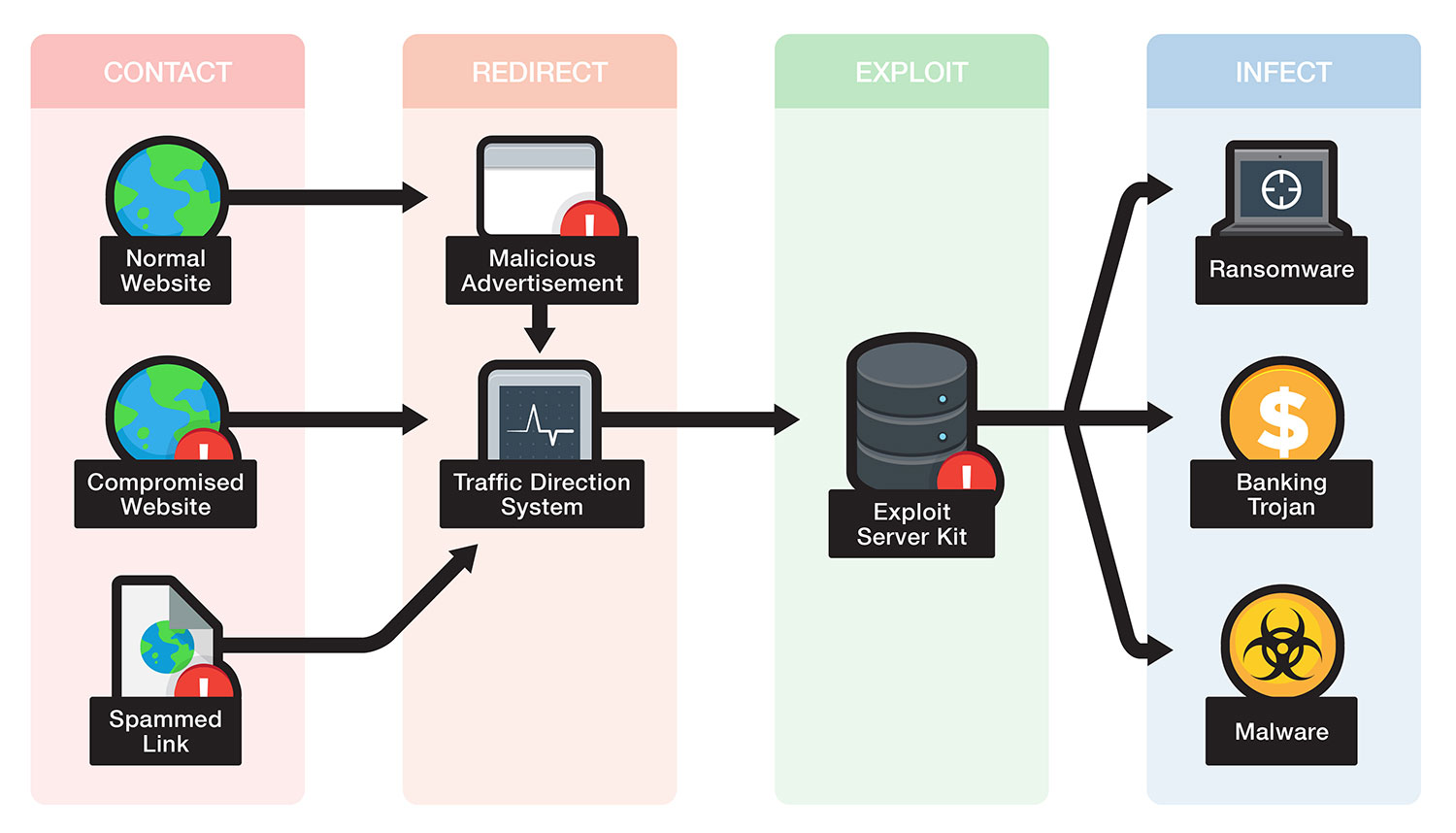

3. Explotación de vulnerabilidades

La explotación de vulnerabilidades del malware implica aprovechar fallos o debilidades en el software o sistema operativo para instalar y ejecutar el código malicioso.

Proceso de explotación de vulnerabilidades

Identificación de vulnerabilidades: Los atacantes buscan debilidades en el software que pueden ser explotados estas vulnerabilidades pueden estar presentes en ap0licaciones, sistemas operativos, navegadores web, plugin etc. Se pueden encontrar estas vulnerabilidades de varias maneras, incluyendo la investigación de errores en el código, utilizando herramientas de análisis de seguridad o comp0rando información sobre vulnerabilidades en el mercado negro.

Desarrollo de Explotis

Una vez identificada la vulnerabilidad, los atacantes desarrollan un exploit, que es un código o software diseñado para aprovechar dicha debilidad. Los explotis pueden variar desde scripts sencillos que ejecutan comandos específicos hasta programas complejos que pueden realizar múltiples acciones maliciosas.

Entrega del exploit

El exploit debe ser entregado al sistema objetivo. Esto puede hacerse a través de varios métodos, como correos electrónicos de phishing, sitios web maliciosos, redes comprometidas o archivos infectados.

Los atacantes pueden usar ingeniería social para engañar a lo usuarios y hacer que descarguen o ejecuten el exploit.

Ejecución del exploit

Con el control del sistema los atacantes pueden instalar el malware adicional, como troyanos, spyware, ransomware o rootkits. Estos les permite mantener el acceso, monitorear las actividades del usuario, robar datos o dañar el sistema.

Algunos ejemplos de vulnerabilidades comunes:

Desbordamiento de Buffer: Ocurre cuando se escribe mas datos de los que un buffer puede manejar, permitiendo que el atacante ejecute el código arbitrario.

Inyeccion SQL: Permite a los atacantes ejecutar comandos SQL maliciosos a través de entradas de usuario no santizadas, accediendo o manipulando bases de datos.

Cross-site Scripting (XSS): Permite a los atacantes inyectar scripts maliciosos en paginas web por otros usuarios.

Cross- Site Request Forgery(CRSF): Engaña a los usuarios para que ejecuten acciones no deseadas en sitios web en los que están autenticados.

Vulnerabilidades de Dia cero: Son fallos desconocidos para el fabricante del software y no tiene parches disponibles, haciendo que los ataques sean especialmente peligrosos.

Algunos Malware de Explotación de Vulnerabilidades

Exploit Kits: Aprovechan vulnerabilidades en software o sistemas operativos no parcheados para instalar malware. Los exploits se pueden ocultar en sitios web maliciosos o archivos descargables.

Ransomware: Se aprovecha de las vulnerabilidades del sistema para cifrar los archivos del usuario y luego exige un pago como rescate para desbloquearlos.

4. Recopilación y robo de datos

La recopilación y robo de datos es uno de los objetivo mas comunes y dañinos del malware. este tipo de malware se diseña para infiltrares en u un sistema, extraer información confidencial y enviarla al atacante.

Algunos tipos de Malware que roban datos

Spyware: El Spyware monitorea y registra cada una de las actividades del usuario, incluyendo las pulsaciones de teclas, capturas de pantalla y los sitios web a los que visita, enviando esta información al atacante o el dueño del mismo.

Keyloggers: En el Keyloggers registra cada pulsación de tecla que el usuario realiza, recopilando contraseñas, números de tarjetas de crédito y otra información sensible.

Métodos de recopilación de datos

Monitoreo del sistema: El malware puede supervisar constantemente el sistema capturando información sensible a mediada que se genera o se accede a ella.

Acceso a archivos: Pueden buscar y extraer archivos específicos en el sistema que contengan información valiosa, como documentos financieros o base de datos.

Interceptación de comunicaciones: Algunos tipos de malware pueden interceptar comunicaciones de red, capturando datos en transito, como correos electrónico y mensajes instantáneos.

Impacto del robo de datos

Robo de identidad: Los atacantes pueden utilizar la información robada para suplantar la identidad del usuario y cometer fraudes.

Perdida Financiera: Acceso a cuentas bancaria y tarjetas de crédito, realizando transacciones fraudulentas.

Violación de privacidad: La información personal y sensible puede ser vendida en el mercado negro o utilizado para extorsionar a la víctima.

Daños a la reputación: Para empresas, la fuga de datos puede resultar en perdida de confianza y daño a la reputación.

5. Publicidad no deseada y redirección de trafico

La publicidad no deseada y la redirección de trafico son técnicas que algunos tipos de malware utilizan para generar ingresos para los atacantes, a menudo a expensas de la experiencia del usuario.

Publicidad no deseada

Adware: El Adware son los anuncios no deseados del navegador, se encuentra mayormente en forma de ventana emergentes y puede redirigirnos a otros sitios web llamado trafico del usuario específicamente para generar ingresos publicitarios.

En el funcionamiento el Adware se instala normalmente junto con software gratuito o de bajo costo. Una vez instalado, muestra anuncios en el navegador del usuario o en aplicaciones. Estos anuncios pueden generar ingresos por clics para los atacantes..

El impacto que hace además de ser molesto, el adware puede ralentizar el rendimiento del sistema y el navegador, consumir recursos y en algunos casos, descargar otros tipos de malware.

Redirección de Trafico

Browser Hijackers: Son los que modifican la configuración del navegador web para redirigirnos a otros sitios web maliciosos o con fines publicitarios.

En el funcionamiento una vez instalado, estos secuestradores pueden cambiar la pagina de inicio, el motor de búsqueda predeterminado y las paginas de error del navegador para dirigir el trafico web a sitios que generan ingresos para el atacante. También pueden añadir barras de herramientas no deseadas.

El impacto que genera es la redirección de trafico no solo es frustrante, si no también puede llevar al usuario a sitios web maliciosos que pueden contener mas malware o intentar robar información personal.

Formas de prevención

Actualizar Software y Sistemas: Mantener siempre actualizado el sistema operativo y todas las aplicaciones para proteger contra vulnerabilidades conocidas.

Software antivirus: Utiliza un buen programa antivirus y antimalware que pueda detectar y bloquear archivos maliciosos antes de que se instalen.

Tener cuidado con los correos electrónicos: No abrir correos electrónicos ni archivos adjuntos de remitentes desconocidos o sospechosos.

Descargar desde fuentes confiables: Solo descargar software de sitios web oficiales o de confianza

Educación y Concientización: Capacitar a los usuarios para reconocer señales de los ataques de ingeniería social

Verificación Doble: Verificar la autenticad de los correos electrónicos y solicitudes antes de proporcionar cualquier información.

Utilizar Software de Seguridad: Mantener actualizado el software antivirus y antimalware

Cuidado con los Enlaces y Archivos: No hacer clic en encales ni descargar archivos de fuentes desconocidos o no verificados

Actualización Regular: Mantén actualizado el sistema operativo, aplicaciones y plugin para corregir vulnerabilidades conocidas

Implementación de Seguridad: Utiliza Software de seguridad como antivirus y firewalls para proteger contra exploit conocidos.

Buenas practicas de Seguridad: Educar a los usuarios sobre los riesgos de la ingeniería social y como evitar caer en trampas de phishing.

Análisis de vulnerabilidades: Realiza análisis de vulnerabilidades regularmente para identificar y corregir debilidades en el sistema

Uso de autentificación multifactorial (MFA): Añadir una capa adicional de seguridad para proteger las cuentas y sistemas sensibles

Comentarios

Publicar un comentario